cbc和gcm区别 cbc和cfb的区别

CMAC基于块密码cbc和gcm区别的MAC是另一种MAC实现方式cbc和gcm区别,它将分组密码转换为MAC,不再提供保密性,但确保了认证和完整性CBCMAC是最简单cbc和gcm区别的例子,它将分组密钥作为共享的MAC密钥,使用CBC模式加密消息尽管如此,它并未保证信息的保密性,且存在安全性问题,CMAC改进版应运而生在使用CMAC时,推荐MAC长度。

CBC模式重复使用IV会导致带有相同前缀的明文加密结果是相同前缀的密文GCM模式对重复的IV更加敏感,固定IV时,GCM模式的密文几乎与ECB模式一样,保留了原文的特征信息OFBCTRGCM模式重复使用NONCE会将其降级至ECB模式,仅需要1比特相同即可导致密文在对应位置的值相同或相反IV的唯一性和随机性。

AES高级加密标准是对称加密,是高级加密标准早期的加密标准DES数据加密标准已被弃用AES选择合适的加密模式很重要,应用比较多的两种模式是CBC和GCMCBC密码分组链接模式将明文分块,第一个块使用初始化向量,后面的每个明文块在加密前与前一个密文块进行异或运算这种模式存在的问题是可能。

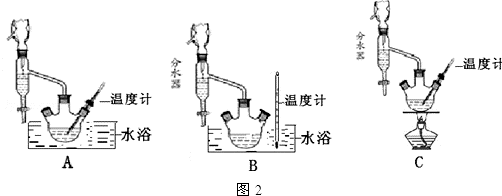

CBC 密码分组链接模式 明文分块,第一个块使用初始化向量,后面的每个明文块在加密前与前一个密文块进行异或运算这种模式存在的问题CTR 计数模式 明文分块按顺序编号,通过加密quot计数器quot的连续值来生成下一个密钥流块CTR 模式非常适合在多核处理器上运行,明文块可以并行加密GCM 伽罗瓦计数器。

处理单元部分加入更多的单元,同时减少处理延迟,当单元不处理时就关闭省电,AESGCM 和 AESCBC 加密演算法可分别提升 17% 和 33%载入与储存频宽也因为缓冲区的加大随着变大,也换了更好的演算法处理 page miss 和 L2 读取问题,将执行结果回写和移除指令的单元也有提升 简单来说 Skylake 加宽加深了指令暂存区。

密钥对生成产生公钥和私钥 非对称加密采用公钥加密,私钥解密 数字签名私钥对消息摘要加密,公钥验签 注意加密和签名要使用不同的密钥对 12分组加密算法的工作模式有哪些五种基本加密模式ECBCBCCFBOFBCTR两种认证加密模式CCMGCM13签名和加密的顺序哪个先做先签名后加密。

常见的分组加密算法有AESCBC,AESGCMRC4由于存在严重安全漏洞,已经基本不再使用AESCBC容易遭受BEAST和LUCKY13攻击,使用也逐渐减少,AESGCM是它们的安全替代,AESGCM也是目前最为流行的对称加密算法安全风险可参看ssllabs上的相关文章2013。

新版本增加了安装和检查功能,依赖于DEP确保所有测试的执行,同时设置模块变量完整性校验构建过程中,通过HMAC_SHA256计算并保存校验和,存于独立文件,使用预设密钥保证唯一性模块健康检查与算法测试KAT工具用于检测模块故障,不验证实现测试包括AES_128_GCMTDES_CBC等算法,以及哈希算法和签名。

针对不同版本的Shiro,了解其反序列化漏洞的差异Shiro721版本142以下依然采用CBC加密方式,但密钥非硬编码,可通过padding oracle进行攻击对于142及以上版本,加密方式变更为GCM文章作者cheepy,转载请注明来自FreeBufCOM原文链接Shiro反序列化漏洞原理详解及复现 FreeBuf网络安全。

散列函数 Hash,常见的有 MD5SHA1SHA256,该类函数特点是函数单向不可逆对输入非常敏感输出长度固定,针对数据的任何修改都会改变散列函数的结果,用于防止信息篡改并验证数据的完整性对称加密,常见的有 AESCBCDES3DESAESGCM等,相同的密钥可以用于信息的加密和解密,掌握密钥才能获取信息,能够防止信息窃听。

现在的填充错误变的和非法MAC错误不可区分了,防止攻击者利用可区分错误响应建立解密预言机对密文进行攻击 在每次加密过程中,使用CBC分组模式时,都需要显示给出IV,而不用再密钥生成时使用PRF生成IV 此外,TLS 11禁止为适应之前出口限制而使用弱化的密码套件 TLS 12这是最新的版本,部署的还比较少这个版本。

TLS v10与11加密套件包括NULLMD5, NULLSHA, RC4MD5, RC4SHA, IDEACBCSHA, DESCBC3SHA, DHEDSSDESCBC3SHA, DHERSADESCBC3SHA, ADHRC4MD5, ADHDESCBC3SHATLS v12加密套件包括NULLSHA256, AES128SHA256, AES256SHA256, AES128GCMSHA256。

即使在12个驱动器的设置中,Minio将对象分片到6个数据和6个奇偶校验驱动器,也可以可靠地写入新对象或重建现有对象Minio通过优化的HighwayHash算法确保数据完整性,该算法可以在读取和写入过程中捕获和修复损坏的对象Minio支持多种复杂的服务器端加密方案,包括AES256GCMChaCha20Poly1305和AESCBC。

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA。

b AES_256_CBC是对称加密算法其中256是密钥长度,CBC是分组方式c SHA是哈希的算法这就意味着服务端会使用ECDHERSA算法进行密钥交换,通过AES_128_GCM对称加密算法来加密数据,利用SHA256哈希算法来确保数据完整性这是百度综合了安全性能访问速度等多方面后选取的加密组合2Certificate在前面的。

在Tomcat中,找到`serverxml`文件中关于。

比如在Ubuntu 1404上,客户端和服务端默认的配置如下 aes128ctr , aes192ctr , aes256ctr , arcfour256 , arcfour128 , aes128gcm@opensshcom , aes256gcm@opensshcom , chacha20poly1305@opensshcom , aes128cbc , blowfishcbc , cast128cbc , aes192cbc , aes256。

0 Comments

给我留言